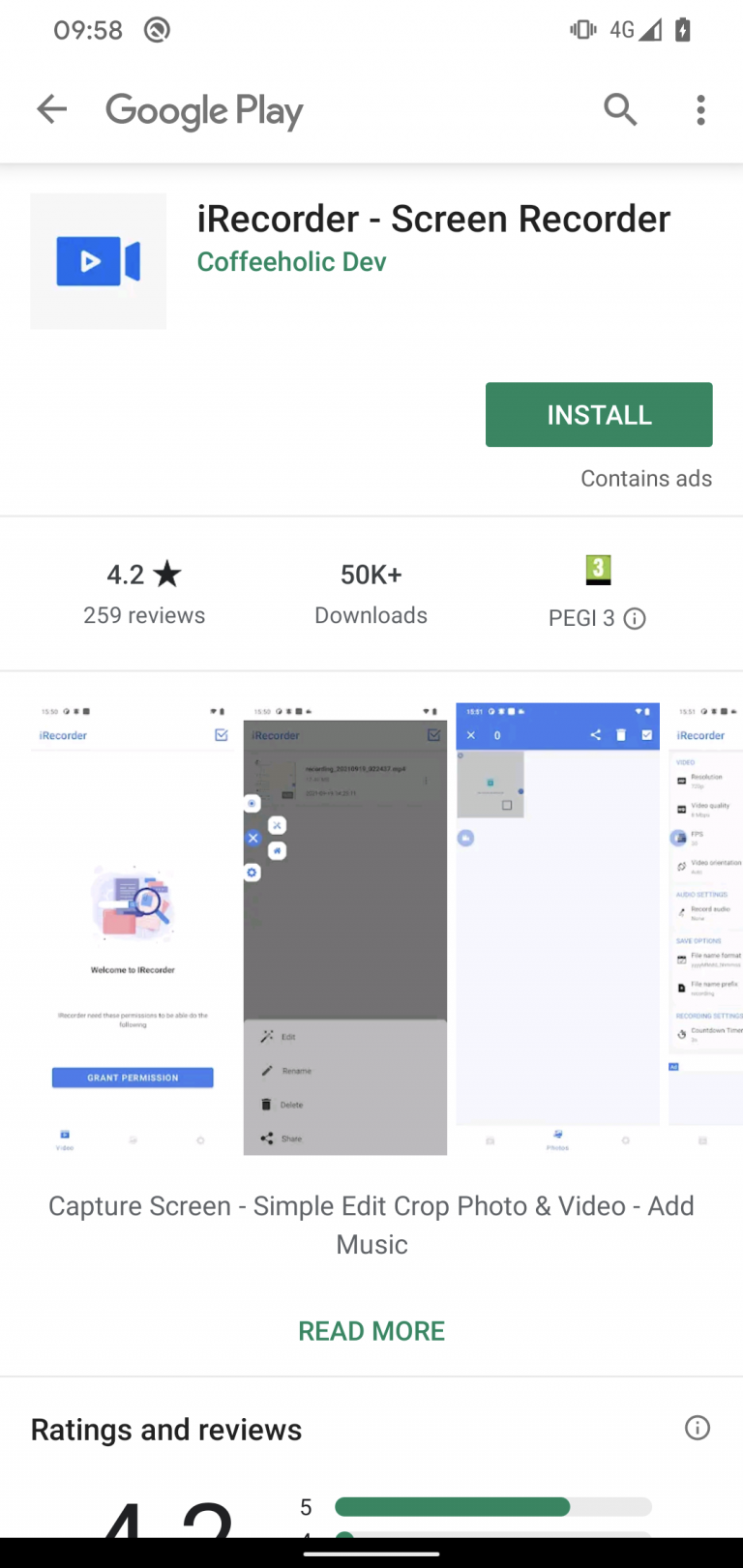

ESET araştırmacıları, bir ‘Ekran Kaydedicisi’ olan iRecorder adında truva atlı bir Android uygulaması keşfetti. 2021 yılı Eyl?l ?ayı itibariyle Google Play’de yasal olarak yer alan uygulamaya k?t? ama?lı işlevlerinin ?Ağustos 2022’de eklendiği d?ş?n?l?yor. Mağazada yer aldığı s?re boyunca uygulama 50 binin ?zerinde cihaza y?klendi. iRecorder'ın temiz s?r?m?ne eklenen k?t? ama?lı kod, a?ık kaynaklı AhMyth Android RAT (uzaktan erişim truva atı) temelli ve ESET tarafından AhRat olarak adlandırıldı. K?t? ama?lı uygulama, cihazın mikrofonunu kullanarak ses kaydı yapabilir ve dosyaları ?alabilir; bu da onun bir casusluk kampanyasına karışmış olabileceğini akıllara getiriyor.?

Casusluk saldırılarında kullanılmış olabilir

ESET Research, Google Play Store dışında internette başka AhRat tespit etmediğini paylaştı. Ancak bu, AhMyth tabanlı k?t? ama?lı Android yazılımının mağazaya yasal ilk ?ıkışı değil; ESET daha ?nce 2019'da da b?yle bir truva atına bulaşmış uygulama hakkında araştırma yayınlamıştı. O zamanlar, AhMyth'in temelleri ?zerine inşa edilen casus yazılım, radyo yayını yapan k?t? ama?lı bir uygulama olarak Google'ın uygulama inceleme s?recini iki kez atlattı. Bununla birlikte, iRecorder uygulaması alternatif ve yasal olmayan Android pazarlarında da bulunabilir ve geliştirici, Google Play'de k?t? ama?lı kod i?ermeyen başka uygulamalar da bulundurabilir.

ESET araştırmacısı ve s?z konusu tehdidi keşfeden ve soruşturan Luk?š Štefanko bu durumu ş?yle a?ıkladı: “AhRat araştırması, başlangı?ta yasal olan bir uygulamanın nasıl zaman i?inde k?t? ama?lı bir yazılıma d?n?şerek kullanıcıları gizlice izleyip g?venlik ihlaline yol a?tığının g?zel bir ?rneği. ?Uygulama geliştiricisinin Android cihazlarını bir g?ncelleme yoluyla tehlikeye atmadan ?nce bir kullanıcı tabanı oluşturmayı ama?laması veya uygulamada bu değişikliği k?t? ama?lı bir akt?r?n yapmış olması m?mk?n olsa da; şimdiye kadar, bu hipotezlerin hi?biri i?in elimizde kanıt yok.”

Hem ekranı hem de ortamdaki sesi kaydedebiliyor

Uzaktan kontrol edilen AhRat, a?ık kaynaklı AhMyth RAT'ın uyarlanmış bir versiyonu. Bu, k?t? ama?lı uygulamanın yazarlarının, hem uygulama hem de arka u? kodunu anlamak i?in b?y?k ?aba harcadıkları ve nihayetinde kendi ihtiya?larına g?re uyarladıkları anlamına gelir. K?t?c?l iRecorder, yasal ekran kaydı işlevinin yanı sıra, cihazın mikrofonundan ?evredeki sesi kaydedebilir ve bunu saldırganın komuta ve kontrol sunucusuna y?kleyebilir. Ayrıca, kaydedilmiş İnternet sayfalarını, g?r?nt?leri, ses, video ve belge dosyalarını ve birden ?ok dosyayı sıkıştırmak i?in kullanılan dosya bi?imlerini g?steren uzantılarla dosyalardan dışarı sızabilir.?

Ancak iRecorder’ın daha ?nceki, yani temiz s?r?mlerini (s?r?m 1.3.8 ?ncesi) indiren Android kullanıcıları, uygulamayı manuel ya da otomatik olarak g?ncellediklerinde ek bir uygulama onayı vermeseler bile cihazları AhRat’a maruz kalabilir.?

Lukas Stefanko s?zlerine ş?yle devam etti:

?“Neyse ki, k?t? ama?lı eylemler karşısında bu şekilde alınan ?nleyici tedbirler, Android 11 ve daha y?ksek s?r?mlerde uygulama bekleme modundayken zaten uygulanmaktadır. Bu ?zellik, birka? aydır uykuda olan uygulamaları etkin bir şekilde hazırda bekletme durumuna ge?irir, b?ylece ?alışma zamanı izinlerini sıfırlar ve k?t? ama?lı uygulamaların ama?landığı gibi ?alışmasını engeller. Bizim yaptığımız uyarı sonrasında k?t? ama?lı uygulama Google Play’den ?ıkarıldı, bu da ESET Mobile Security gibi bir?ok katmanda koruma sağlanması ihtiyacının, cihazları potansiyel g?venlik ihlallerine karşı korumanın temeli olduğunu kanıtlıyor.

ESET Research, bu aktivitenin belli bir kampanya ya da APT grubu ile ilişkili olup olmadığı konusunda hen?z somut bir kanıt bulamadı. ?